Stellen Sie sich vor, Ihr Laptop fährt nach einem Update ohne Vorwarnung nicht mehr hoch. Statt des gewohnten Windows-Logins erscheint ein blauer Bildschirm mit den Worten: „Geben Sie den Wiederherstellungsschlüssel für dieses Laufwerk ein.“ Sie haben davon noch nie gehört? Dann sind Sie nicht allein. Genau in diesem Moment wird vielen zum ersten Mal bewusst, dass ihre Daten verschlüsselt sind. Und schlimmer noch: Ohne den richtigen Schlüssel ist das Laufwerk für immer gesperrt – kein Zugriff mehr auf Dokumente, Bilder, Projektdateien oder Steuerunterlagen.

Inhalt

- Was ist BitLocker?

- In welchen Situationen wird der Wiederherstellungsschlüssel verlangt?

- Warum es keine zweite Chance gibt, wenn Sie den Key nicht haben

- So erkennen Sie, ob Ihr System verschlüsselt ist

- So finden Sie den BitLocker-Wiederherstellungsschlüssel

- Den Wiederherstellungsschlüssel sicher speichern

- Was passiert, wenn BitLocker bereits „zugeschnappt“ hat?

- So setzen Sie ein blockiertes Gerät neu auf

- Vorsorge für die Zukunft – so sichern Sie sich ab

- FAQ – Die 20 häufigsten Fragen zur BitLocker-Verschlüsselung und Schlüsselwiederherstellung

- Eng begrenzte Ausnahmebedingungen zur Aushebelung von BitLocker

Sie sind auf diesen Artikel gelangt, weil Sie beim Rechnerstart plötzlich nach dem Wiederherstellungsschlüssel gefragt werden?

Dann hat die eingebaute Windows-Datenträgerverschlüsselung eine Unstimmigkeit (siehe Beispiele) beim Start des Geräts erkannt und verlangt nun den Recovery-Key (umgangssprachlich: BitLocker-Schlüssel). Die Wiederherstellungsschlüsselabfrage ist zunächst „Endstation“. Einmal in diesem Zustand, kann man als Benutzer nicht durch „Zurückgehen“, Neustarten oder irgendeine Reparaturmaßnahme die Abfrage umgehen.

Selbst ein Reset oder das Booten von einem alternativen Medium bringt nichts – denn:

- Die Daten sind weiterhin verschlüsselt.

- Der BitLocker-Schlüssel ist weder im Klartext gespeichert noch irgendwo ableitbar.

- Anti-Rollback-Schutz im TPM: Alte Firmwarezustände oder manipulierte PCRs lassen sich nicht einfach wiederherstellen.

- TPM-PCR-Binding: Selbst wenn die Datei bootmgr wieder in ihren Ursprungszustand gebracht wird, stimmen die PCR-Hashes nicht mehr mit dem ursprünglich freigegebenen Zustand überein.

Sie haben jetzt die folgenden zwei Optionen:

- Sie können den Recovery-Schlüssel beschaffen (siehe unten) bzw. haben ihn z. B. ausgedruckt griffbereit – und können somit direkt nach der erfolgreichen Eingabe wie gewohnt weiterarbeiten.

- Ihr Recovery-Schlüssel ist trotz intensiver Suche nicht auffindbar: Dann bleiben alle lokal auf dieser Systempartition gespeicherten Daten dauerhaft unzugänglich – und Sie haben hoffentlich ein aktuelles Backup, z. B. in der Cloud oder auf einer externen Festplatte.

Dienstleister oder Softwareanbieter werben gelegentlich mit angeblichen „Spezialmethoden“, um ein gesperrtes BitLocker-Laufwerk doch noch zu öffnen. Solche Aussagen beziehen sich jedoch nicht auf ein Brechen der eigentlichen Verschlüsselung. Für Systemlaufwerke ist das besonders wichtig: Dort kommt typischerweise gar kein benutzerdefiniertes BitLocker-Passwort als Protector zum Einsatz, sondern ausschließlich das TPM (gegebenenfalls in Kombination mit einer Pre-Boot-PIN). Damit sind klassische Brute-Force-Ansätze, die manche Tools bewerben, für Systemlaufwerke praktisch irrelevant, da es schlicht kein Passwort gibt, das erraten werden könnte.

Die Kryptografie selbst – also der Volume Master Key und der verschlüsselte FVEK – wird durch das TPM und die hinterlegten Protectoren gesichert und ist ohne gültigen Schlüssel nicht rekonstruierbar. Eine real funktionierende Methode, ein vollständig ausgeschaltetes, TPM-geschütztes BitLocker-Systemlaufwerk ohne vorhandene Schlüssel zu entschlüsseln, hätte unmittelbare sicherheitsrelevante Folgen und wäre weltweit ein Thema; entsprechende Schwachstellen sind nicht bekannt.

Zwar existieren forensische Techniken, die unter sehr speziellen Bedingungen funktionieren können – etwa wenn ein Gerät noch eingeschaltet ist, Schlüsselreste im RAM befinden oder ein Pre-Boot-Prozess in Echtzeit abgegriffen werden kann. Diese Szenarien setzen jedoch immer einen laufenden oder nur teilweise heruntergefahrenen Rechner voraus. Sobald ein Gerät vollständig ausgeschaltet ist und BitLocker bereits aktiv den Wiederherstellungsschlüssel abfragt, greifen diese Methoden nicht mehr.

Wenn Dienstleister dennoch Hilfe anbieten, bedeutet das deshalb nicht, dass die Verschlüsselung umgangen wird. In der Praxis beschränken sich die Möglichkeiten auf zwei Maßnahmen:

- Auffinden eines bereits irgendwo hinterlegten Wiederherstellungsschlüssels z. B. im Microsoft-Konto, in Azure Entra ID, in einem Passwortmanager oder in einer lokalen Sicherung.

- Neuinstallation des Systems inklusive Löschen aller BitLocker-Partitionen und anschließender Wiederherstellung der Daten aus Cloud- oder Offline-Backups (falls vorhanden).

Ein „Knacken“ der Verschlüsselung findet dabei in keinem Fall statt. Sobald weder der Wiederherstellungsschlüssel noch ein anderer gültiger Protector existiert, bleibt das Volume – insbesondere das üblicherweise TPM-geschützte Systemlaufwerk – kryptografisch unzugänglich.

Was ist BitLocker?

BitLocker ist Microsofts vollintegrierte Lösung zur Laufwerksverschlüsselung in Windows. Anders als viele vermuten, ist sie nicht nur für Unternehmen gedacht. Auch auf vielen Privatgeräten – insbesondere bei Nutzung eines Microsoft-Kontos – ist BitLocker längst standardmäßig aktiviert. Und das oft ohne aktives Zutun des Besitzers.

Der technische Hintergrund: Verschlüsselung auf Systemebene

BitLocker arbeitet auf Blockebene. Das bedeutet: Nicht nur einzelne Dateien, sondern das gesamte Laufwerk wird verschlüsselt. Die Verschlüsselung erfolgt symmetrisch, mit einem AES-Schlüssel – typischerweise 128 oder 256 Bit stark. Dieser Schlüssel wiederum wird durch ein weiteres Geheimnis gesichert: den sogenannten Wiederherstellungsschlüssel.

Das TPM – warum Ihre Festplatte „verheiratet“ ist

Sobald BitLocker aktiviert wird, speichert das System die Schlüsselinformationen im TPM (Trusted Platform Module) Ihres Geräts. Das TPM ist ein spezieller Sicherheitschip auf dem Mainboard, der hardwarebasiert Informationen schützt.

Die Folge: Die verschlüsselte Festplatte ist mit genau diesem Computer „verheiratet“. Wird die SSD ausgebaut und in ein anderes Gerät gesteckt, ist sie unlesbar. Wird von einem externen Medium wie einem Live-System gebootet, blockiert BitLocker den Zugriff. Ein Diebstahl bringt Angreifern also keine verwertbaren Daten – was die Sicherheit deutlich erhöht.

Wann BitLocker automatisch aktiviert wird

Die Geräteverschlüsselung tritt häufig automatisch in Kraft, wenn:

- Windows 10 oder Windows 11 auf einem unterstützten Gerät installiert ist

- Ein Microsoft-Konto (statt eines rein lokalen Kontos) verwendet wird

- Das Gerät die Anforderungen für moderne Standby-Funktionalität erfüllt

- Ein TPM-Modul (Version 1.2 oder 2.0) vorhanden ist

Viele Nutzer bemerken die Aktivierung nicht – bis sie durch ein Ereignis zur Eingabe des Wiederherstellungsschlüssels aufgefordert werden.

In welchen Situationen wird der Wiederherstellungsschlüssel verlangt?

Selbst wenn Sie Ihr System über Jahre hinweg problemlos nutzen konnten, kann das über Jahre ruhig im Hintergrund wachende BitLocker sich plötzloch bemerkbar machen – scheinbar ohne Anlass.

Tatsächlich reagiert die Verschlüsselung auf sicherheitsrelevante Änderungen mit sofortiger Sperrung Ihres Systems – zum Schutze Ihrer Daten. Hier einige der häufigsten Auslöser:

- BIOS-/UEFI-Änderungen oder Firmware-Updates: Jede Änderung an der Firmware – etwa durch ein Update oder das Zurücksetzen auf Werkseinstellungen – verändert die von BitLocker über das TPM geprüften Systemparameter. Dies gilt insbesondere dann, wenn der Secure-Boot-Status, die Bootreihenfolge oder die UEFI-Konfiguration betroffen sind.

- Tausch von Mainboard, TPM-Chip oder Systemlaufwerk: Die kryptografische Bindung zwischen BitLocker und der ursprünglichen Hardware geht bei einem Austausch verloren. Das betrifft besonders TPM und Motherboard, aber auch das Umsetzen oder Klonen der System-SSD in ein anderes Gerät.

- Start von USB-Medien oder externen Betriebssystemen: Bootversuche von einem alternativen Medium – etwa ein Live-Linux-Stick, ein forensisches Tool oder ein Windows-PE-Datenträger – führen häufig dazu, dass BitLocker den nächsten Windows-Start als unautorisiert betrachtet.

- Automatische Windows-Updates mit Bootloader- oder Firmware-Anteil: Bestimmte Windows-Updates beinhalten Änderungen am Bootloader, an Secure Boot oder am TPM-Zugriffsmodell. Auch automatische Firmware-Updates über Windows Update oder Hersteller-Tools können den vertrauenswürdigen Startzustand beeinflussen.

- Änderungen an der Bootkonfiguration (BCD, Bootloader-Einträge): Modifikationen über

bcdedit, die Einrichtung eines Dual-Boot-Systems oder ein beschädigter Bootloader führen zu einem anderen Startverhalten, das BitLocker als abweichend vom autorisierten Zustand erkennt. - Deaktivierung oder Reset des TPM: Das Zurücksetzen, Deaktivieren oder Neuinitialisieren des Trusted Platform Module führt zum Verlust der im TPM gespeicherten Schlüsselinformationen und unterbricht die automatische Freigabe durch BitLocker.

- Entfernungen sicherheitsrelevanter Software mit Pre-Boot-Komponenten: Programme, die tief in den Startprozess eingreifen – wie Endpoint-Protection-Suiten oder Verschlüsselungssoftware – beeinflussen die Systemmesswerte des TPM. Wird solche Software entfernt oder verändert, kann dies den Schutzmechanismus auslösen.

- Wiederherstellung eines Systemabbilds auf geänderter Hardware: Selbst wenn das Systemabbild technisch korrekt ist, führt die Wiederherstellung auf ein System mit anderer oder aktualisierter Firmware häufig dazu, dass der ursprüngliche kryptografische Kontext nicht mehr gültig ist.

- Secure-Boot-Konflikte oder veränderte Schlüssel: Verlust, Austausch oder Modifikation der Secure-Boot-Schlüssel (PK, KEK, db/dbx) führen dazu, dass BitLocker die Startumgebung nicht mehr als vertrauenswürdig einstuft – auch wenn der Windows-Kerncode unverändert ist.

- Stromverlust oder Absturz während des Bootvorgangs: Ein plötzlicher Stromausfall, ein eingefrorenes BIOS-Update oder ein Crash unmittelbar nach der Pre-Boot-Phase kann zu inkonsistenten Zuständen im Bootsektor führen. Auch ohne tatsächliche Manipulation erkennt BitLocker dies als kritischen Fehler und verlangt zur Sicherheit den Wiederherstellungsschlüssel.

Warum es keine zweite Chance gibt, wenn Sie den Key nicht haben

Die wichtigste Wahrheit vorweg: Wenn der BitLocker-Wiederherstellungsschlüssel abgefragt wird und nicht vorliegt, ist ein Zugriff auf die Daten praktisch ausgeschlossen.

BitLocker ist kein einfaches Verschlüsselungswerkzeug, sondern eine Sicherheitsarchitektur, die ausdrücklich dafür entwickelt wurde, Angriffe selbst durch professionelle Angreifer abzuwehren. Es gibt keine versteckten Standardpasswörter, keine Hintertüren und keine administrativen Master-Keys – auch nicht für Microsoft. Weder IT-Dienstleister noch Datenrettungsunternehmen können ohne einen gültigen Wiederherstellungsschlüssel auf ein verschlüsseltes Volume zugreifen.

Zwar existieren im forensischen Bereich Werkzeuge, die in sehr speziellen technischen Szenarien eingesetzt werden können, doch diese haben nichts mit dem zuverlässigen Entschlüsseln eines ausgeschalteten BitLocker-Volumes zu tun. Sie funktionieren ausschließlich dann, wenn ein System noch teilweise aktiv war, Schlüsselmaterial im Arbeitsspeicher vorhanden ist oder unsichere – für Systemlaufwerke unübliche – Keyprotektoren gewählt wurden, auf die Bruteforce-Attacken anwendbar sind. Solche Voraussetzungen treten im Alltag von Heimanwendern praktisch niemals ein. Sobald ein Gerät vollständig ausgeschaltet wurde oder BitLocker den Wiederherstellungsschlüssel im Pre-Boot verlangt, greifen all diese Spezialmethoden nicht mehr.

Wird der Wiederherstellungsschlüssel abgefragt, bleibt das Laufwerk vollständig verschlüsselt. Auch das Ausbauen der Festplatte, das Klonen auf ein anderes Medium oder das Booten mit Recovery-Tools verändern daran nichts. Ohne Schlüssel stehen lediglich vollständig verschlüsselte Datenblöcke zur Verfügung, die wie zufällige Bytes aussehen und für jedes Analysewerkzeug unbrauchbar sind. Erst ein gültiger BitLocker-Protector kann den Volume Master Key freigeben – fehlt er, bleibt der Zugriff dauerhaft verwehrt.

Letzte Hoffnung: Wiederherstellungsschlüssel in Microsoft-Konto oder Azure Entra ID

Bei privaten Windows-Geräten wird der Schlüssel oft automatisch im verknüpften Microsoft-Konto gespeichert.

Unternehmen mit zentraler Geräteverwaltung finden ihn in der Azure Entra ID (vormals Azure Active Directory). Doch Vorsicht: Dies geschieht nur unter bestimmten Bedingungen – etwa wenn bei der Einrichtung die Synchronisation erlaubt wurde und die Geräteeinstellungen dies unterstützten.

Ist der Schlüssel dort nicht vorhanden, bleibt Ihnen nur eine Option: Neuinstallation von Windows. Alle Daten auf dem verschlüsselten Laufwerk sind verloren.

So erkennen Sie, ob Ihr System verschlüsselt ist

Viele Nutzer wissen nicht einmal, ob BitLocker auf ihrem Gerät aktiv ist. Dabei lässt sich das mit wenigen Schritten eindeutig feststellen. Prüfen Sie jetzt, ob Ihr System betroffen ist – bevor der Zugriff eingeschränkt wird.

Methode 1: Über die Systemsteuerung (für Windows 10/11 Pro, Enterprise, Education)

- Öffnen Sie das Startmenü und geben Sie „BitLocker“ ein.

- Wählen Sie den Eintrag „BitLocker-Laufwerksverschlüsselung“.

- Dort sehen Sie direkt, ob die Verschlüsselung für Ihre Systempartition (meist „C:“) aktiv ist.

Falls dort „BitLocker ist aktiviert“ steht, sollten Sie sofort den Wiederherstellungsschlüssel sichern.

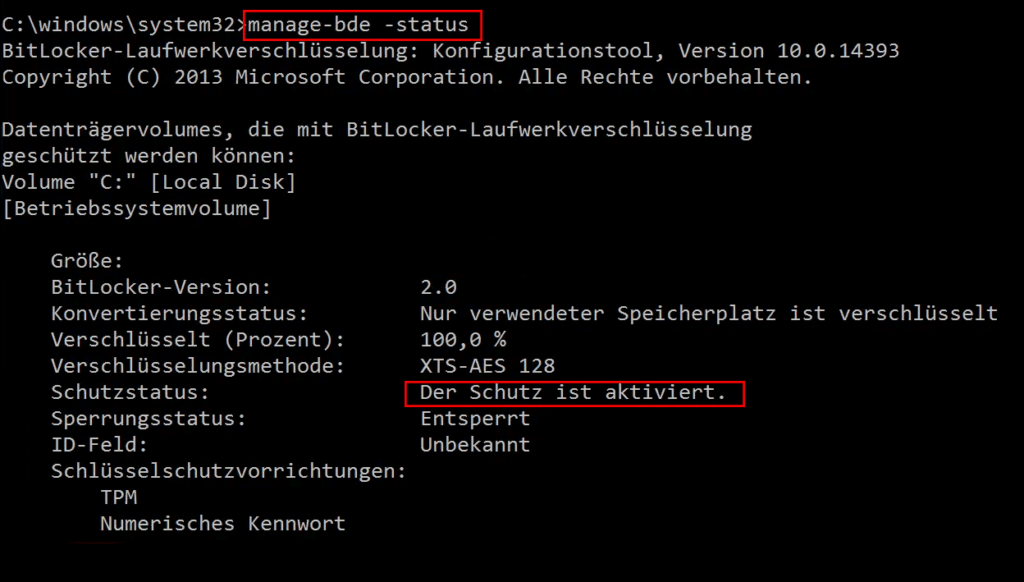

Methode 2: Über die Eingabeaufforderung (bei Windows Home)

- Öffnen Sie die Eingabeaufforderung mit Administratorrechten (Rechtsklick auf „cmd“ → „Als Administrator ausführen“).

- Geben Sie folgenden Befehl ein:

manage-bde -status - Unter „Conversion Status“ sehen Sie den aktuellen Stand der Verschlüsselung. Steht dort „Fully Encrypted“, ist BitLocker aktiv.

Wichtig: Auf Geräten mit sogenannter „Geräteverschlüsselung“ (meist Windows Home) erscheint keine klassische BitLocker-Oberfläche – die Verschlüsselung läuft dennoch.

So finden Sie den BitLocker-Wiederherstellungsschlüssel

Falls Ihr Gerät verschlüsselt ist, muss der Schlüssel gesichert werden – und zwar so, dass Sie auch im Notfall Zugriff darauf haben.

Hier sind die vier gängigen Orte, an denen der Key zu finden ist:

1. Im Microsoft-Konto (für Privatnutzer)

Wenn Sie ein Gerät mit Microsoft-Konto eingerichtet haben, wurde der Schlüssel bei Aktivierung häufig automatisch im Benutzerkonto gespeichert.

So rufen Sie ihn auf:

- Besuchen Sie https://account.microsoft.com/devices/recoverykey

- Melden Sie sich mit dem Microsoft-Konto an, mit dem das Gerät verknüpft ist

- Dort erscheinen alle gespeicherten Wiederherstellungsschlüssel mit Gerätename und Upload-Datum

Hinweis: Falls das Gerät nie mit dem Onlinekonto synchronisiert wurde oder zwischenzeitlich das Betriebssystem neu aufgesetzt wurde, kann dieser Eintrag fehlen.

2. In der Azure Entra ID (ehemals Azure Active Directory)

In Unternehmensumgebungen wird der Wiederherstellungsschlüssel oft zentral verwaltet – über Azure Entra ID.

Admin-Zugriff erforderlich:

- Öffnen Sie das Azure-Portal: https://entra.microsoft.com

- Navigieren Sie zu „Benutzer“ → [Benutzername] → „Geräte“

- Dort sehen Sie die mit dem Benutzerkonto verknüpften Geräte

- Unter „BitLocker-Schlüssel anzeigen“ finden Sie den zugehörigen Recovery-Key

3. Lokale Sicherung beim Einrichten

In manchen Fällen wurde der Schlüssel bei der Aktivierung lokal gespeichert oder ausgedruckt – etwa:

- Als Textdatei auf einem USB-Stick

- In einem physisch ausgedruckten Ausdruck

- In einer Netzwerkfreigabe oder einem Passwortmanager

Suchen Sie gezielt nach Dateien mit Namen wie:

BitLocker Recovery Key.txtSchlüssel-ID.txt- oder Prüfen Sie Ordner wie „Dokumente“, „Downloads“, „Desktop“ auf alten PCs

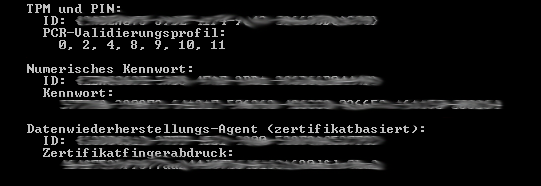

4. Direkt aus dem System auslesen

Falls Sie aktuell noch Zugriff auf das verschlüsselte System haben, können Sie den Schlüssel direkt anzeigen lassen.

Variante A: Eingabeaufforderung (CMD)

- Starten Sie die Eingabeaufforderung als Administrator.

- Geben Sie ein:

manage-bde -protectors -get C: - Suchen Sie in der Ausgabe nach dem Eintrag „Recovery Password“ bzw. Nummerisches Kennwort / Unterpunkt „Kennwort“. Die 48-stellige Kombination daneben ist Ihr Wiederherstellungsschlüssel.

Variante B: PowerShell

- Öffnen Sie PowerShell mit Admin-Rechten.

- Geben Sie ein:

Get-BitLockerVolume | Select-Object -ExpandProperty KeyProtector - Alternativ, für klarere Ausgabe:

(Get-BitLockerVolume -MountPoint "C:").KeyProtector | Where-Object {$_.KeyProtectorType -eq "RecoveryPassword"} | Select-Object -ExpandProperty RecoveryPassword

Den Wiederherstellungsschlüssel sicher speichern

Sobald Sie Ihren Schlüssel gefunden haben, bewahren Sie ihn an mindestens zwei getrennten Orten auf – idealerweise:

- In Papierform (ausgedruckt und physisch sicher verwahrt)

- In einem verschlüsselten Passwortmanager (z. B. KeePassXC, Bitwarden)

- Optional zusätzlich auf einem Offline-Speichermedium (z. B. USB-Stick, nicht mit dem PC verbunden)

Den Schlüssel ausschließlich als Datei auf dem Gerät zu speichern, dass potenziell verschlüsselt sein könnte ist keine gute Idee – da Sie sich in diesem Fall selbst ausschließen.

Was passiert, wenn BitLocker bereits „zugeschnappt“ hat?

Wenn Ihr Gerät bereits die Eingabe des Wiederherstellungsschlüssels verlangt, gibt es keine einfache Lösung. BitLocker wurde von Microsoft so konzipiert, dass der Schutz nicht umgangen werden kann – weder durch Tools noch durch technische Tricks. Alle Daten auf dem betroffenen Laufwerk sind ohne Schlüssel vollständig verschlüsselt und damit unlesbar.

Keine Hintertür, kein Standardpasswort, keine Spezialsoftware

Es existiert keine Methode, ein vollständig verschlüsseltes BitLocker-Laufwerk ohne einen gültigen Wiederherstellungsmechanismus zu entschlüsseln. BitLocker sieht technisch weder Hintertüren noch Standardpasswörter vor, und auch professionelle Datenrettungsunternehmen können die eigentliche Verschlüsselung nicht umgehen. Die Schutzfunktion basiert auf einer stark abgesicherten AES-Verschlüsselung, deren Schlüssel – insbesondere der Volume Master Key – ausschließlich über dafür vorgesehene sogenannte Protectors freigegeben werden kann. Ohne einen dieser gültigen Protectors gibt es keinen technischen Weg, den Schlüssel herzuleiten oder die Verschlüsselung zu umgehen.

Auch forensische Werkzeuge können nur in Szenarien eingesetzt werden, die für normale Anwender weder erreichbar noch realistisch sind. Diese Methoden setzen nahezu immer voraus, dass ein Angreifer kurzfristig physischen Zugriff auf ein bereits entsperrtes oder noch nicht vollständig heruntergefahrenes System erhält – beispielsweise um Schlüsselreste aus dem Arbeitsspeicher auszulesen oder spezielle Hardware-Schnittstellen unter Laborbedingungen auszunutzen. Solche Voraussetzungen bestehen im Alltag typischer Heimanwender oder Bürogeräte jedoch nicht. Ein vollständig ausgeschaltetes, gesperrtes BitLocker-System enthält keinerlei verwertbare Schlüssel im Arbeitsspeicher, und die TPM-gebundenen Schutzfunktionen greifen in vollem Umfang. Fehlt in dieser Situation der Wiederherstellungsschlüssel und steht kein anderer Protector zur Verfügung, bieten auch forensische Tools keine Möglichkeit, das Volume zu entschlüsseln.

Klartext: Liegt der Wiederherstellungsschlüssel nicht vor und stehen auch keine anderen aktiven Protectors mehr zur Verfügung (z. B. TPM-Bindung, Pre-Boot-PIN, Startschlüssel oder Passwort), lässt sich ein BitLocker-Volume nicht mehr öffnen. Weder Manipulationen an der Registry noch Änderungen am BIOS, das Zurücksetzen von Passwörtern oder die Installation eines anderen Betriebssystems können den Schutzmechanismus aushebeln. Das System lässt sich zwar neu installieren, aber die verschlüsselten Daten bleiben ohne den benötigten Schlüssel dauerhaft unzugänglich.

Was tun, wenn kein Zugriff mehr möglich ist?

Falls der Schlüssel tatsächlich nicht auffindbar ist, bleibt Ihnen nur ein Ausweg:

- Führen Sie eine vollständige Neuinstallation von Windows durch.

- Löschen Sie bei der Einrichtung alle Partitionen und erstellen Sie neue.

- Alle Daten auf dem Laufwerk gehen dabei unwiderruflich verloren.

Diese drastische Maßnahme kann nur dann vermieden werden, wenn der Schlüssel rechtzeitig vor Eintritt der Entschlüsselungsanforderung gesichert wurde.

So setzen Sie ein blockiertes Gerät neu auf

Wenn ein Zugriff nicht mehr möglich ist, können Sie das Gerät dennoch weiterverwenden – allerdings nur mit leerer Festplatte:

Neuinstallation mit USB-Stick

- Laden Sie das Media Creation Tool von Microsoft herunter:

https://www.microsoft.com/de-de/software-download/windows10

bzw. https://www.microsoft.com/de-de/software-download/windows11 - Erstellen Sie mit dem Tool einen bootfähigen USB-Stick (mind. 8 GB).

- Starten Sie den betroffenen PC vom USB-Stick (ggf. Boot-Menü über F12/F8/ESC).

- Im Installationsprozess: Wählen Sie „Benutzerdefiniert“Löschen Sie alle vorhandenen Partitionen auf der verschlüsselten FestplatteErstellen Sie ein neues Volume für Windows.

- Fahren Sie mit der Installation fort

Achtung: Dies ist eine vollständige Löschung. Alle verschlüsselten Daten werden entfernt und sind nicht wiederherstellbar.

Vorsorge für die Zukunft – so sichern Sie sich ab

Für Privatnutzer

- Verwenden Sie ein Microsoft-Konto mit aktivierter Synchronisierung.

- Prüfen Sie regelmäßig, ob Ihre Geräte korrekt im Konto aufgelistet sind.

- Drucken Sie den BitLocker-Wiederherstellungsschlüssel zusätzlich aus.

- Speichern Sie den Ausdruck an einem Ort, an den nur Sie Zugriff haben.

Für Unternehmen

- Nutzen Sie zentrale Geräteverwaltung mit Microsoft Entra ID.

- Aktivieren Sie die automatische Schlüsselhinterlegung im Benutzerprofil.

- Kontrollieren Sie regelmäßig die Schlüsselinventarisierung über Richtlinien.

- Schulen Sie Mitarbeitende im Umgang mit Verschlüsselung und Schlüsselarchivierung.

Hinweis: Geräte, die an Außendienstmitarbeiter, Schüler oder unsachkundige Nutzer ausgegeben werden, sollten immer mit einem hinterlegten Key ausgestattet sein – idealerweise dokumentiert und redundant gespeichert.

FAQ – Die 20 häufigsten Fragen zur BitLocker-Verschlüsselung und Schlüsselwiederherstellung

1. Wo genau finde ich meinen BitLocker-Wiederherstellungsschlüssel?

Der Wiederherstellungsschlüssel befindet sich immer an den Orten, an denen Windows ihn bei der Aktivierung automatisch oder manuell abgelegt hat. Typische Speicherorte sind:

- Im Microsoft-Konto unter https://account.microsoft.com/devices/recoverykey, wenn Sie sich beim Gerät mit einem Microsoft-Konto angemeldet haben.

- In Azure Entra ID (ehemals Azure AD), falls das Gerät Teil einer Organisation ist.

- Über

manage-bde -protectors -get C:oderGet-BitLockerVolumein einer administrativen Eingabeaufforderung. - In einem Passwortmanager oder als Ausdruck, den Sie bei Einrichtung gespeichert haben.

2. Mein PC fragt plötzlich nach dem BitLocker-Key – warum?

BitLocker fordert den Wiederherstellungsschlüssel an, sobald das Trusted Platform Module (TPM) erkennt, dass sich der Hardware- oder Bootzustand verändert hat. Das ist ein Schutzmechanismus und kein Fehler. Häufige Auslöser sind:

- Ein BIOS-/UEFI-Update oder ein Zurücksetzen der Firmware.

- Der Austausch von Mainboard, TPM, SSD oder CPU.

- Änderungen der Bootreihenfolge oder am Bootloader (z. B. durch Tools oder Dual-Boot).

- Beschädigte Bootdateien oder ein abgebrochener Systemstart.

- Starten des Systems über ein externes Betriebssystem oder Wiederherstellungsmedium.

In fast allen Fällen ist das Laufwerk selbst nicht beschädigt – aber das TPM erkennt den Zustand nicht mehr als vertrauenswürdig und verlangt daher den Schlüssel.

3. Kann man den BitLocker-Key zurücksetzen?

Ein verlorener bestehender Wiederherstellungsschlüssel kann nicht nachträglich neu ausgestellt oder „zurückgesetzt“ werden – BitLocker bietet keinen Mechanismus, einen einmal generierten Schlüssel ohne Zugriff auf das bereits entschlüsselte Volume auszutauschen. Was jedoch möglich ist: Sobald das Laufwerk noch entsperrt werden kann (z. B. über TPM, PIN oder ein gespeichertes Passwort), lässt sich BitLocker jederzeit deaktivieren und sofort wieder aktivieren. Dabei wird das Volume neu verschlüsselt und es entsteht automatisch ein vollständig neuer Wiederherstellungsschlüssel. Eine Neuinstallation von Windows ist dafür nicht erforderlich.

Wichtig ist die Unterscheidung:

- Wenn das Volume noch entsperrt werden kann:

- BitLocker deaktivieren → Schutz wird entfernt

- BitLocker erneut aktivieren → neuer Recovery-Key wird erzeugt

→ das ist der korrekte Weg, einen verlorenen Key zu ersetzen

- Wenn das Volume nicht mehr entsperrt werden kann (Recovery-Abfrage erscheint):

- Es existiert keine Möglichkeit, ohne den alten Schlüssel auf die Daten zuzugreifen

- In diesem Fall kann der Schlüssel nicht ersetzt werden, weil das Volume unzugänglich bleibt

- Nur Löschen/Neuverschlüsseln oder Neuinstallation sind möglich

Damit gilt: Ein Recovery-Key lässt sich nur dann erneuern, wenn das Volume vorher bereits entsperrt ist. Ist das nicht der Fall, bleibt es beim ursprünglichen Schutzmechanismus.

4. Gibt es Tools, die BitLocker knacken können?

Die kurze Antwort ist: Es ist praktisch unmöglich, die BitLocker-Verschlüsselung selbst zu brechen. BitLocker nutzt starke kryptografische Standards (AES-256 oder AES-128 im XTS-Modus). Ohne Kenntnis des Volume Master Key (VMK) kann niemand die verschlüsselten Daten entschlüsseln – auch spezialisierte Tools oder Datenrettungsdienste können hier nichts ausrichten.

Die differenzierte Antwort lautet jedoch: Obwohl die Verschlüsselung nicht gebrochen werden kann, können Angriffe und Tools existieren, die unter ganz bestimmten Voraussetzungen den VMK zur Entschlüsselung erlangen können.

- Arbeitsspeicher (RAM): Dieser Angriffspfad nutzt aus, dass der Volume Master Key nach der Entsperrung eines BitLocker-Laufwerks für kurze Zeit im Klartext im Arbeitsspeicher abgelegt wird. Verfahren wie der sogenannte Kaltstartangriff oder der Zugriff über Geräte mit direktem Speicherzugriff können diesen Schlüssel auslesen, insbesondere wenn das System nur im Standby- oder Ruhezustand war. Schutzmaßnahmen bestehen darin, das Gerät bei Nichtbenutzung vollständig herunterzufahren, eine Pre-Boot-PIN in Kombination mit einem Trusted Platform Module zu verwenden und Schnittstellen für direkten Speicherzugriff zu deaktivieren, sofern dies möglich ist.

- Passwort: Dieser Angriffspfad betrifft BitLocker-Laufwerke, die ausschließlich über ein vom Anwender gesetztes Passwort geschützt sind, wie es häufig bei externen Datenträgern der Fall ist. Angreifer können versuchen, dieses Passwort durch systematische Versuche oder Wörterbuchverfahren zu erraten. Das Risiko lässt sich erheblich reduzieren, indem ein sehr langes und komplexes Passwort gewählt wird oder – wenn es sich um ein Systemlaufwerk handelt – ein Schutzmechanismus genutzt wird, der ein Trusted Platform Module mit einer zusätzlichen Pre-Boot-PIN kombiniert und so automatisierte Erratungsversuche wirksam unterbindet.

Sowohl der Arbeitsspeicher-basierte Angriffsvektor als auch der Passwortangriffsvektor spielen im Alltag von Heimanwendern und in dem häufigsten praktischen Szenario, nämlich dass das eigene BitLocker-geschützte System gesperrt ist und der Wiederherstellungsschlüssel nicht mehr bekannt ist, faktisch keine Rolle. In dieser Situation liegt das Gerät fast immer vollständig ausgeschaltet vor, sodass kein Schlüsselmaterial mehr im Arbeitsspeicher vorhanden ist und damit sämtliche speicherbasierten Angriffe ausgeschlossen sind.

Gleichzeitig verhindert die kryptografische Architektur von BitLocker, dass das Passwort erraten werden kann, sofern ein TPM, eine Pre-Boot-PIN oder ein ausreichend komplexer Schlüssel verwendet wurde. Für den realen Heimanwender bedeutet dies: Wenn der Wiederherstellungsschlüssel verloren ist und keine anderen Protectoren verfügbar sind, existiert unabhängig von theoretischen Angriffspfaden keine praktikable Möglichkeit, das Laufwerk zu entsperren.

5. Was ist der Unterschied zwischen Geräteverschlüsselung und BitLocker?

Geräteverschlüsselung ist die vereinfachte Variante, die auf vielen Windows-Home-Systemen automatisch aktiv wird. Sie basiert technologisch vollständig auf BitLocker – inklusive TPM-Bindung, Wiederherstellungsschlüssel und Integritätsprüfungen –, bietet jedoch weniger Verwaltungsfunktionen. BitLocker (Pro, Enterprise, Education) ermöglicht dagegen detaillierte Konfigurationen, zusätzliche Schutzmechanismen wie Pre-Boot-PINs und umfassende Unternehmensverwaltung.

6. Was ist ein TPM und warum ist es entscheidend?

Ein Trusted Platform Module ist ein Sicherheitschip, der kryptografische Schlüssel geschützt speichert und den Startvorgang auf Manipulation überprüft. Für BitLocker ist es entscheidend, weil es sicherstellt, dass der Volume Master Key nur auf dem ursprünglichen Gerät und nur bei unverändertem Bootzustand freigegeben wird. Dadurch sind Diebstahl und Hardwaremanipulation praktisch wirkungslos.

7. Wie kann ich prüfen, ob mein Gerät ein TPM hat?

Am schnellsten über PowerShell:

Get-WmiObject -Namespace "Root\CIMv2\Security\MicrosoftTpm" -Class Win32_TpmWenn ein TPM vorhanden ist, zeigt der Befehl Modell, Version und Aktivierungsstatus an. Alternativ können Sie tpm.msc ausführen.

8. Kann ich BitLocker auf Geräten ohne TPM nutzen?

Ja, das ist möglich – aber nur nach Aktivierung der passenden Gruppenrichtlinie („BitLocker ohne kompatibles TPM zulassen“). Die Authentifizierung erfolgt dann per Startkennwort oder USB-Startschlüssel. Der Sicherheitsschutz ist damit nicht TPM-gleichwertig, aber funktional nutzbar.

9. Mein BitLocker ist aktiv – wie kann ich den Schlüssel exportieren?

Über PowerShell können Sie alle Schutzmechanismen eines Laufwerks anzeigen lassen:

(Get-BitLockerVolume -MountPoint "C:").KeyProtector | Where-Object {$_.KeyProtectorType -eq "RecoveryPassword"}Exportieren Sie den 48-stelligen Wiederherstellungsschlüssel anschließend in einen Passwortmanager oder drucken Sie ihn aus. Wichtig ist: niemals nur lokal auf dem Gerät speichern.

10. Kann ich den BitLocker-Key auf einem anderen Gerät verwenden?

Ja – allerdings nur zur Entsperrung des verschlüsselten Laufwerks. Der Schlüssel ist nicht an ein bestimmtes Windows-Profil, sondern ausschließlich an das verschlüsselte Volume gebunden. Sie können die Festplatte daher an ein anderes Gerät anschließen und dort entsperren, sofern der Schlüssel korrekt eingegeben wird.

11. Ich habe mehrere Festplatten – sind alle verschlüsselt?

Nein. Nur das Systemlaufwerk wird automatisch verschlüsselt, wenn Geräteverschlüsselung oder BitLocker aktiv ist. Zusätzliche interne oder externe Laufwerke müssen immer manuell aktiviert werden. Mit manage-bde -status können Sie den Verschlüsselungsstatus aller Laufwerke prüfen.

12. Mein Laptop ist gebraucht – BitLocker ist aktiv, aber ich habe keinen Key. Was tun?

Ohne gültigen Wiederherstellungsschlüssel lässt sich das Volume technisch nicht entsperren. In diesem Fall bleibt nur eine vollständige Neuinstallation von Windows mit Löschen aller vorhandenen BitLocker-Partitionen. Daten können ohne Schlüssel nicht wiederhergestellt werden.

13. Kann ich BitLocker deaktivieren?

Ja – solange Sie Zugriff auf das entschlüsselte Volume haben. Die Entschlüsselung erfolgt über:

manage-bde -off C:Die Dauer hängt von Laufwerkstyp und Datenmenge ab.

14. Wie lange dauert das Entschlüsseln?

SSD-Volumes werden oft innerhalb weniger Minuten entschlüsselt, weil nur der belegte Speicher bearbeitet wird. HDDs oder vollständig gefüllte Laufwerke können je nach Größe mehrere Stunden benötigen.

15. Wird BitLocker auch auf USB-Sticks angewendet?

Nein, nicht automatisch. USB-Sticks und externe Datenträger müssen manuell mit „BitLocker To Go“ verschlüsselt werden. Der Schutzmechanismus entspricht jedoch technisch dem eines internen Laufwerks.

16. Kann ich den Wiederherstellungsschlüssel in der Cloud sichern?

Automatisch wird er in der Cloud gespeichert, wenn Sie ein Microsoft-Konto oder Azure Entra ID nutzen. Ein manuelles Hochladen in Cloudspeicher ist möglich, sollte aber nur verschlüsselt erfolgen, da der Wiederherstellungsschlüssel den vollständigen Schutz des Laufwerks aufhebt.

17. Wie kann ich BitLocker in Unternehmen verwalten?

Unternehmen nutzen üblicherweise Gruppenrichtlinien, Intune, Endpoint Configuration Manager oder eine Kombination dieser Systeme. Wiederherstellungsschlüssel werden zentral in Azure Entra ID oder in Active Directory hinterlegt, damit sie nicht lokal verloren gehen.

18. Was passiert, wenn jemand meine SSD stiehlt?

Ohne Wiederherstellungsschlüssel oder Zugriff auf das ursprüngliche TPM ist eine Entschlüsselung nicht möglich. Die Daten bleiben geschützt – auch bei forensischen Analysen. Der Diebstahl eines BitLocker-verschlüsselten Laufwerks führt daher nicht zu einem Datenverlust im Sinne von Vertraulichkeit.

19. Ich habe den Schlüssel nur auf Papier – wie prüfe ich, ob er korrekt ist?

Am einfachsten testen Sie ihn, indem Sie einen USB-Stick mit BitLocker To Go verschlüsseln und den gedruckten Schlüssel bei der Entsperrung eingeben. Eine falsche Ziffer führt sofort zu einer Ablehnung.

20. Kann ich BitLocker auf einem Mac oder Linux entschlüsseln?

Systemlaufwerke können nur unter Windows vollständig entsperrt werden. Unter Linux existieren zwar Tools wie „dislocker“, diese können jedoch nur Daten von externen BitLocker-Volumes lesen – und auch nur dann, wenn der Wiederherstellungsschlüssel bekannt ist. Eine Umgehung des Schutzes ist weder unter macOS noch unter Linux möglich.

Eng begrenzte Ausnahmebedingungen zur Aushebelung von BitLocker

Viele Nutzer, die ihr BitLocker-Passwort oder den Wiederherstellungsschlüssel verloren haben, suchen nach einer nachträglichen Möglichkeit, die Verschlüsselung zu umgehen. Vermutlich sind Sie genau aus diesem Grund auch auf diesen Artikel gestoßen.

Die technische Realität ist jedoch ziemlich eindeutig: Ein BitLocker-geschütztes Laufwerk gilt ohne den richtigen Schlüssel oder ohne sehr spezifische physische Zugriffsvoraussetzungen als praktisch nicht entschlüsselbar. Die folgenden Ausnahmefälle dienen ausschließlich der technischen Vollständigkeit und sind keine realistische Option für normale Anwender.

Schlüsselarchitektur und kryptografische Grundlagen

BitLocker verwendet eine verschachtelte Schlüsselhierarchie. Die eigentliche Datenverschlüsselung erfolgt durch den Full Volume Encryption Key (FVEK). Dieser wird durch den Volume Master Key (VMK) geschützt. Der VMK wiederum wird durch sogenannte Protectors freigegeben, die bei jedem Entsperrvorgang überprüft werden.

Für klassische Heimanwender, die vor einem „gesperrten“ Computer sitzen, sind die folgenden zwei Protectors relevant:

- TPM-Schutz als Hauptprotector: Auf Systemlaufwerken bindet das Trusted Platform Module (TPM) den VMK an definierte PCR-Werte (Platform Configuration Registers), die den exakten Hardware- und Bootzustand abbilden. Nur wenn diese Werte stimmen, gibt das TPM den VMK frei. Offline-Angriffe auf ein ausgeschaltetes TPM-geschütztes Systemlaufwerk sind daher wirkungslos.

- Wiederherstellungsschlüssel (als Fallback): Der Wiederherstellungsschlüssel ermöglicht die Freigabe des VMK, indem BitLocker aus ihm einen Key Encryption Key ableitet, mit dem die spezifische, verschlüsselte VMK-Kopie entschlüsselt wird; ist die Integritätsprüfung erfolgreich, wird der VMK freigegeben und das Volume geöffnet. Der 48-stellige numerische Schlüssel ist jedoch aufgrund der reinen Länge kryptografisch so komplex, dass Brute-Force-Angriffe selbst mit spezialisierten Hardwareclustern nicht realistisch möglich sind. Ein 48-stelliger BitLocker-Wiederherstellungsschlüssel besitzt effektiv 128 Bit Entropie, also rund 3,4 × 10³⁸ mögliche Kombinationen. Selbst wenn ein extrem leistungsfähiges GPU-Cluster theoretische eine Billion Versuche pro Sekunde (10¹²/s) testen könnte, würde ein vollständiger Durchlauf rechnerisch ungefähr zehn Trillionen Jahre dauern.

BitLocker-VMK-Protektoren im Überblick:

| Protector-Typ | Wann wird er genutzt? | Welche Zugangsdaten? | Wie erfolgt die Freigabe des Volume Master Key (VMK)? | Für Systempartition geeignet? |

|---|---|---|---|---|

| TPM (ohne PIN) | Standard auf fast allen modernen Windows-Systemen. Automatische Entsperrung ohne Benutzereingabe. Benutzer benommt somit im normalen Betrieb quasi garnicht mit, dass sein System BitLocker-geschützt ist. | Keine Benutzereingabe erforderlich. | Das Trusted Platform Module (TPM) prüft die gespeicherten Plattformkonfigurationsmesswerte („PCR-Werte“) der Bootkette. Stimmen diese, gibt das TPM den benötigten Schlüssel zur Entschlüsselung des VMK frei. Dieser Schlüssel wird im TPM intern geschützt gespeichert. | Ja (häufigster Modus) |

| Wiederherstellungsschlüssel (48-stellig) | Notfallmethode, wenn andere Protectors versagen oder Hardwareänderungen das TPM blockieren. Wird sehr häufig benötigt. Von diesem Protector hören Heimanwender in der Regel zum ersten Mal, wenn sie von dem „blauen Bildschirm begrüßt“ werden. | 48-stelliger numerischer Wiederherstellungscode. | Aus dem eingegebenen 48-stelligen Code wird über einen definierten, deterministischen Schlüsselableitungsprozess ein sogenannter Entschlüsselungsschlüssel erzeugt. Dieser dient dazu, die speziell für den Wiederherstellungsschlüssel verschlüsselte VMK-Kopie zu entschlüsseln. | Ja (immer verfügbar) |

| TPM + Pre-Boot-PIN | Verbreitet in Unternehmen. Zusätzlicher manueller Faktor vor dem Booten. | Pre-Boot-PIN, die vor Windows abgefragt wird (nicht die Windows-Anmelde-PIN). | Das TPM prüft: (1) PCR-Werte stimmen, (2) eingegebene Pre-Boot-PIN ist korrekt. Nur wenn beide Bedingungen erfüllt sind, erzeugt das TPM den Schlüssel zur Entschlüsselung der VMK-Kopie. | Ja |

| Benutzerpasswort | In der Regel bei BitLocker To Go Laufwerken (USB/extern). Auf Systemlaufwerken nur in TPM-losen Szenarien. Auf diesen Protector zielen die meisten BitLocker-Hackingtools ab, obwohl in den meisten Anwendungsfällen gar kein Passwort vergeben wurde, das man hacken (Brutefocen) könnte. | Ein vom Benutzer vergebenes Passwort (kein Wiederherstellungsschlüssel). | Aus dem Passwort wird über eine Schlüsselableitungsfunktion ein Entschlüsselungsschlüssel berechnet. Dieser wird verwendet, um die Passwort-gebundene VMK-Kopie zu entschlüsseln. | Ja, aber nur ohne TPM; ungewöhnlich für Systemlaufwerk |

| TPM + USB-Startschlüssel | Selten genutzt: Für Umgebungen, in denen zusätzlich ein physischer Besitzfaktor erforderlich ist. | USB-Stick mit verschlüsseltem Schlüsselmaterial. | TPM prüft PCR-Werte. Der USB-Stick enthält ein zusätzliches Schlüsselpaket. TPM und USB-Material werden kombiniert, um den Entschlüsselungsschlüssel für die VMK-Kopie zu erzeugen. | Ja, aber selten |

| TPM + PIN + USB-Startschlüssel | Selten genutzt: Einsatz in Hochsicherheitsumgebungen; mehrfaktorige Pre-Boot-Authentifizierung. | Pre-Boot-PIN + USB-Startschlüssel. | TPM prüft PCR-Werte, PIN und USB-Schlüsselmaterial. Erst die Kombination aller Faktoren erzeugt den Schlüssel, der die VMK-Kopie entschlüsselt. | Ja, aber sehr selten |

| USB-Startschlüssel (ohne TPM) | Selten genutzt: Für ältere Geräte oder Szenarien, in denen TPM deaktiviert ist. | USB-Stick mit Schlüsselmaterial. | Das System liest das Schlüsselmaterial vom USB-Stick und leitet daraus direkt den Entschlüsselungsschlüssel ab, der die entsprechende VMK-Kopie entschlüsselt. | Ja, aber nur ohne TPM |

| Auto-Unlock-Schlüssel | Selten genutzt: Für sekundäre Datenvolumes (z. B. D:), die automatisch entsperrt werden sollen. | Keine Benutzereingabe; Schlüssel liegt geschützt auf dem Systemlaufwerk. | Nach dem Start des Systems wird automatisch ein zusätzlich gespeicherter Schlüssel aus dem Systemlaufwerk geladen. Dieser entschlüsselt die VMK-Kopie des Datenvolumes. | Nein (nur Datenvolumes) |

| Smartcard + PIN | Selten genutzt: Unternehmensumgebungen für externe Datenträger; nicht für Systempartitionen geeignet. | Smartcard-PIN zum Freischalten des privaten Schlüssels. | Die Smartcard führt die Entschlüsselung der VMK-Kopie durch, indem sie den privaten Schlüssel der Karte verwendet; die PIN dient als Zugriffsschutz für diesen privaten Schlüssel. | Nein |

Die engen Ausnahmen: Wo forensische Werkzeuge überhaupt ansetzen können

Spezialisierte forensische Werkzeuge können die BitLocker-Verschlüsselung selbst nicht brechen. Stattdessen arbeiten sie in Nischenfällen, in denen BitLocker temporär geschwächt ist – etwa durch menschliche Fehler, schwache Passwörter oder durch flüchtige Schlüsselreste im RAM. Diese Tools basieren nicht auf Kryptobruch, sondern auf Analyse von Zuständen, in denen BitLocker selbst kurzzeitig nicht in maximaler Schutzwirkung arbeitet.

| Angriffsart | Ziel des Werkzeugs | Bedingung für Erfolg |

|---|---|---|

| GPU-Brute-Force | Benutzerpasswort (siehe Protectors-Tabelle oben) | Passwort muss schwach, kurz oder erratbar sein; starke Passwörter sind praktisch unknackbar. |

| Cold-Boot-Angriff | FVEK aus RAM-Residuendaten | Gerät muss eingeschaltet oder im Standby sein; sofortiger physischer Zugriff; RAM darf nicht überschrieben sein. |

| Bus-Sniffing | Abfangen einer Pre-Boot-PIN | Nur bei TPM-Szenarien mit externer Bus-Kommunikation; spezielle Hardware zwingend. |

Ergänzend existieren Tools, die beschädigte BitLocker-Metadaten analysieren und versuchen, Strukturinformationen zu rekonstruieren. Diese Werkzeuge können in seltenen Fällen ein teilweise defektes Volume wiederherstellen, haben jedoch nichts mit dem Umgehen der Kryptografie zu tun und funktionieren nur bei sehr spezifischen, eng abgegrenzten Fehlerbildern.

Wichtige Hintergrundinfos zu forensischen BitLocker-Entschlüsselungstools

Teure BitLocker-Entschlüsselungs- bzw. Analysewerkzeuge werden häufig missverstanden. Sie können die Verschlüsselung selbst nicht aushebeln. Ihr Preis spiegelt den Entwicklungsaufwand für RAM-Forensik, Metadaten-Rekonstruktion, Analyse proprietärer Strukturen, Bus-Mitschnitt-Hardware und Seitenkanaltechniken wider. Die Kryptografie selbst bleibt davon unberührt.

Die Schutzmechanismen von BitLocker bleiben in allen regulären Szenarien intakt:

- Der Volume Master Key bleibt kryptografisch sicher an die TPM-Hardware des Systems gebunden.

- Der Wiederherstellungsschlüssel ist mathematisch nicht knackbar.

- Ein vollständig ausgeschaltetes, TPM-geschütztes Laufwerk bietet kein verwertbares Angriffsziel, solange keine gültigen Schlüssel vorliegen.

Erfolgreiche Angriffe mit derartiger Forensik-Software erfordern fast immer entweder ein schwaches Benutzerpasswort (bei BitLocker To Go) oder physischen Zugriff auf ein aktives oder schlafendes System, bei dem Schlüsselmaterial noch im RAM vorhanden ist. Gegen reine Offline-Angriffe auf ein verschlüsseltes Laufwerk ohne Schlüssel bleibt BitLocker effektiv unangreifbar.

Ein entscheidender praktischer Punkt ist, dass viele der in der Theorie existierenden Angriffspfade sofort entfallen, sobald ein Dienstleister anbietet, einen verschlüsselten Datenträger per Post einzuschicken.

In solchen Fällen liegt das Gerät zwangsläufig vollständig ausgeschaltet vor, ohne laufendes Betriebssystem und ohne flüchtige Schlüsselreste im Arbeitsspeicher. Damit sind alle Methoden ausgeschlossen, die einen eingeschalteten oder nur teilweise heruntergefahrenen Rechner voraussetzen – insbesondere Angriffe über Arbeitsspeicherreste, Zugriffe auf temporär im RAM befindliche Schlüssel, sogenannte Kaltstartangriffe oder alle Verfahren, die auf die Pre-Boot-Interaktion mit dem Trusted Platform Module angewiesen sind. Auch Schutzmechanismen wie Pre-Boot-PINs oder USB-Startschlüssel können ohne physische Benutzereingabe nicht überwunden werden.

Ein Dienstleister (Forensiker), der lediglich ein ausgebautes Laufwerk erhält, sieht ausschließlich die vollständig verschlüsselte Datenstruktur und hat keinerlei Möglichkeit, die für die Entschlüsselung erforderlichen Schlüssel oder Schlüsselableitungen aus dem Systemkontext zu gewinnen. Ab diesem Moment bleiben ausschließlich die Protektoren relevant, die direkt am verschlüsselten Laufwerk ansetzen – und genau diese sind bei korrekter Konfiguration ohne Schlüssel nicht angreifbar.

Ein Forensiker kann im Kontext von BitLocker grundsätzlich auf eine Reihe von Analyse- und Diagnosemaßnahmen zugreifen – etwa RAM-Forensik, Memory-Acquisition, Untersuchung von Volumestrukturen, Reparatur beschädigter Metadaten, Analyse inkonsistenter TPM-Zustände, Chain-of-Custody-Aufbereitung, Incident-Response-Triage, Erkennung schwacher oder falsch konfigurierter Protectors, das Extrahieren von Schlüsseln aus laufenden Systemen, das Aufspüren lokaler Sicherungskopien sowie das Auswerten verbliebener Systemartefakte.

Diese Maßnahmen können jedoch nur dann zu verwertbaren Ergebnissen führen, wenn BitLocker noch nicht in seinem maximalen Schutzmodus arbeitet – also wenn ein System noch (teilweise) eingeschaltet ist, Schlüsselmaterial im Arbeitsspeicher liegt, unsichere Protectors genutzt wurden oder die BitLocker-Metadaten beschädigt sind, aber die Verschlüsselungsarchitektur selbst intakt bleibt.

Ein Gerät hingegen, das…

- seit mehreren Minuten vollständig ausgeschaltet ist,

- beim Einschalten unmittelbar den Wiederherstellungsschlüssel verlangt,

- dessen Systemlaufwerk ausschließlich durch ein TPM-Protector gesichert ist

- und bei dem keinerlei benutzerdefiniertes, angreifbares Passwort als Protector existiert,

→ ist selbst für einen Digitalforensiker (Digital Forensics Specialist) nicht entschlüsselbar – zumindest im heute typischen Realfall eines vollständig ausgeschalteten, TPM-gebundenen BitLocker-Systemlaufwerks ohne vorhandenen Wiederherstellungsschlüssel.

Zwar existieren wissenschaftliche Arbeiten, die bestimmte TPM-Angriffspfade oder Bus-Sniffing-Szenarien analysieren; diese setzen jedoch ausschließlich Laborbedingungen, spezielle Debug-Schnittstellen, laufende oder teilaktive Systeme oder aktive Manipulationen des Hardware-Signals voraus.

Für ein Gerät, das seit Minuten vollständig ausgeschaltet ist, dessen TPM-Protector aktiv ist, dessen VMK nur im TPM versiegelt vorliegt und das keinen schwachen Passwort-Protector besitzt, existiert weltweit kein öffentlich dokumentierter Fall einer erfolgreichen Entschlüsselung. In diesem Zustand greifen weder RAM-Forensik, noch DCI-Techniken, noch Bus-Analysen oder Metadatenrekonstruktion.

Meroth IT-Service ist Ihr lokaler IT-Dienstleister in Frankfurt am Main für kleine Unternehmen, Selbstständige und Privatkunden

Kostenfreie Ersteinschätzung Ihres Anliegens?

Werbung

(**) UVP: Unverbindliche Preisempfehlung

Preise inkl. MwSt., zzgl. Versandkosten